Gestern habe ich mal wieder jemandem GnuPG schmackhaft machen wollen. Leider musste ich feststellen, dass ich auf die Schnelle keine leichtverständliche Anleitung parat habe. Eine kurze Suche im Internet brachte zwar viele Anleitungen, aber meistens waren sie dann doch irgendwie zu kryptisch.

Daher versuche ich mit ein paar Bildern zu erklären wieso es bei GnuPG und PGP zwei Schlüssel gibt, wieso einer davon öffentlich und einer privat ist und wie man zwischen zwei Personen Daten verschlüsselt austauschen kann.

Zunächst einmal wie häufig Daten ausgetauscht werden und wieso es ein wenig problematisch sein kann. Sensible Daten möchte man nicht im Klartext über das Internet verschicken. Daher gibt es eine Anzahl von Anleitungen, welche verschlüsselte .zip-Archive als mögliche Variante empfehlen. Natürlich gibt es diverse Vorteile, beispielsweise kann inzwischen eigentlich jeder ein .zip-Archiv öffnen da Windows und andere Betriebssysteme das Dateiformat unterstützen und es auch genügend kostenfrei verfügbare Packprogramme gibt, mit denen sich verschlüsselte .zip-Archive anlegen lassen.

Allerdings bleibt ein Problem bestehen: Sowohl Sender und Empfänger verwenden das gleiche Passwort zum Ver- und Entschlüsseln. Somit kann auch jeder andere mit Zugang zur Datei per »Brute-Force-Methode« das Archiv irgendwann entpacken und kommt an die Daten.

Weiterhin müssen Sender und Empfänger sich auf ein Passwort einigen. Natürlich kann man das auch per Telefon, Brief oder sonstwie übermitteln wenn man möglichst sicher gehen will. Aber wäre es nicht viel einfacher wenn Sender und Empfänger unterschiedliche Passwörter verwenden könnten und nur sie dies kennen müssen und auch noch selbst frei festlegen können?

Hier kommen nun die beiden Schlüssel ins Spiel wie sie bei GnuPG/PGP als sogenanntes asymmetrisches Kryptosystem verwendet werden.

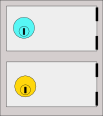

Es gibt zwei Arten von Schlüssel:

Den öffentlichen Schlüssel (public key), welcher jeder haben darf und den ...

Den öffentlichen Schlüssel (public key), welcher jeder haben darf und den ...

... geheimen/privaten Schlüssel (private key), welchen man ausschließlich bei sich behält.

... geheimen/privaten Schlüssel (private key), welchen man ausschließlich bei sich behält.

Die Farben in dem Beispiel auf dieser Seite entsprechen den Farben, welche auch bei einigen Clients für GnuPG/PGP verwendet wird. Einfach zu merken: Den goldenen Schlüssel sollte man hüten wie seinen Augapfel, den (»weniger wertvollen«) blauen Schlüssel darf jeder haben.

Warum dem so ist lässt sich mit einem Bild am einfachsten erklären. Dabei muss man stets die Regel im Kopf behalten »Für wen, nicht von wem«.

Damit der Empfänger mit seinem privaten Schlüssel die Nachricht entschlüsseln kann muss sie mit seinem öffentlichen Schlüssel verschlüsselt werden. Mit dem öffentlichen Schlüssel kann die Nachricht nicht mehr entschlüsselt werden.

|

|

|

|

|

|

Zu verschlüsselnde Nachricht

|

»public key« für dessen Empfänger verschlüsselt werden soll

|

Verschlüsselte Nachricht

|

»private key« des Empfänges

|

Entschlüsselte Nachricht

|

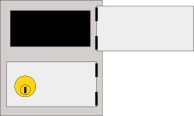

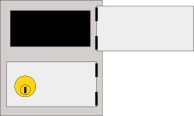

Die beiden Sätze über der Abbildung verwirren häufig, daher ein Beispiel mit einem Schließfach. Mit diesem Beispiel kann man es sich besser vorstellen.

Anstatt einer Nachricht muss man sich ein Schließfach mit zwei Türen vorstellen. Die Türen haben unterschiedliche Schlösser und egal welche Türe man öffnet, man kommt immer an den Inhalt des Schließfachs, da sich keine Unterteilung darin befindet.

Mit dem blauen Schlüssel (public key) kann das obere Schloss geöffnet werden. Danach kann man etwas in das Schließfach hineinlegen. Allerdings ist der blaue Schlüssel (public key) so konstruiert, dass er nur einmal verwendet werden kann. Beim Abschließen des Schließfachs bricht er ab. Auch mit einem Nachschlüssel des blauen Schlüssels (public key) kann man daher das Fach nicht mehr öffnen.

Man braucht nun den goldenen Schlüssel (private key) für das Schloss in der zweiten Türe. Damit kann man noch an den Inhalt des Schließfachs kommen.

|

|

|

|

|

Das Schließfach, noch nicht gebraucht

|

Mit dem »public key« wurde das obere Schloss geöffnet

|

Beim Verschließen bricht der »public key« ab

|

Nur noch mit dem »private key« kann das Schließfach geöffnet werden

|

Der öffentliche Schlüssel kann also nur zum Verschlüsseln verwendet werden. Nicht mehr zum Entschlüsseln. Damit das Bild vom Schließfach vollständig passt: Man kann mit dem goldenen Schlüssel (private key) die Nachricht oder Datei natürlich mehrfach entschlüsseln. Dort ist keine Sollbruchstelle eingebaut.

Welche Vorteile bietet dieses System der asymmetrischen Kryptografie?

Man benötigt nicht nur den Schlüssel sondern auch noch ein dazugehöriges Passwort. Somit ist die Verschlüsselung schon von zwei Komponenten abhängig. Wenn jemand nur den Schlüssel hat, hat er noch lange nicht den Zugang zu den Daten. Das Passwort alleine genügt ebenfalls nicht.

Weiterhin müssen Sender und Empfänger nicht das gleiche Passwort verwenden. Da man die Datei/den Text für den Empfänger verschlüsselt, ist keine Passworteingabe durch den Absender notwendig. Eine Absprache über ein geheimes Passwort entfällt somit vollständig.

Warum gerade GnuPG/PGP und keine andere Software?

GnuPG/PGP ist etabliert. Die öffentlichen Schlüssel können einfach auf sogenannte »Keyserver« hochgeladen werden. Darüber ist der Austausch von öffentlichen Schlüsseln sehr einfach möglich.

Weiterhin ist GnuPG für diverse Betriebssystem verfügbar. Daher können auch zwischen Rechnern mit unterschiedlichen Betriebssystemen Dateien verschlüsselt ausgetauscht werden und es gibt keine Probleme beim Entschlüsseln.

Der wohl wichtigste Aspekt ist und bleibt: Es ist sicher.

Wo kann ich weitere Informationen erhalten?

Sehr umfangreiche und detailierte Informationen stehen online als die »Deutsche GnuPG Anleitung« [1] zur Verfügung.

Ich verwende GnuPG in Verbindung mit meinem E-Mailprogramm. Für Mozilla Thunderbird gibt es die Erweiterung Enigmail[2] . Mit GnuPG/PGP signiere ich nun schon über 13 Jahre lang meine E-Mails. Dank Enigmail ist es mit Thunderbird als MUA sehr einfach und bequem.

X_FISH

Den öffentlichen Schlüssel (public key), welcher jeder haben darf und den ...

Den öffentlichen Schlüssel (public key), welcher jeder haben darf und den ... ... geheimen/privaten Schlüssel (private key), welchen man ausschließlich bei sich behält.

... geheimen/privaten Schlüssel (private key), welchen man ausschließlich bei sich behält.